2023年10月05日

【注意喚起】WordPress 用プラグイン Welcart e-Commerce における複数の脆弱性(CVE-2023-40532、CVE-2023-41233、CVE-2023-41962、CVE-2023-43484、CVE-2023-43493、CVE-2023-43610、CVE-2023-43614)

ITソリューション事業本部 システムアセスメント部の熊丸です。

今回、私が「Welcart e-Commerce」に合計で7件の脆弱性を発見したため、IPAに届出を行いました。その内容と影響は次のとおりです。

Welcart e-Commerceは、WordPress用のプラグインで国内トップシェアのe-commerceシステムプラグインとして広く知られ、2023年9月時点で20,000以上のサイトで利用されています。

・CVE-2023-40532

当該製品に投稿者権限以上でログイン可能なユーザによって、ウェブサーバ内のファイルの一部情報を閲覧される

・CVE-2023-41233、CVE-2023-43484、CVE-2023-43614

当該製品にログインしているユーザのウェブブラウザ上で、任意のスクリプトを実行される

・CVE-2023-41962

当該製品にログインしているユーザのウェブブラウザ上で、細工されたページにアクセスした場合、管理画面に任意のスクリプトを設置される

・CVE-2023-43493

当該製品に投稿者権限以上でログイン可能なユーザによって、機微な情報を窃取される

・CVE-2023-43610

当該製品に編集者権限(設定権限無し)以上でログイン可能なユーザによって、データベースを操作される

なお、この度開発者による修正が完了し、脆弱性対策情報ポータルサイト「JVN」にて公開されました。現状システムで利用をしている方、および、これから利用を考えている方は、最新版を利用してください。

■影響を受けるシステム

Welcart e-Commerce 2.7 から 2.8.21 まで

■詳細情報(CVE-2023-43614)

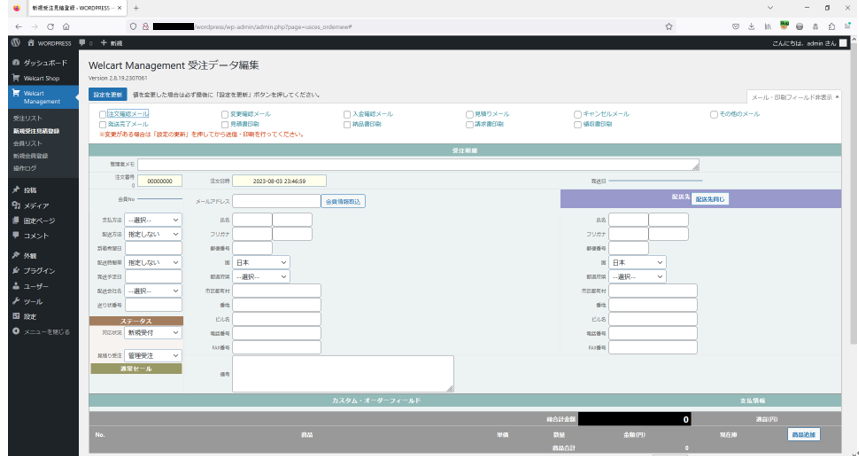

コルネ株式会社が提供する WordPress 用プラグイン Welcart e-Commerce の「受注データ編集画面」において、「order_id」パラメータにウェブページへの出力処理に問題があるため、任意のスクリプトが埋め込まれてしまう脆弱性が存在しました。

▲脆弱性のある画面

▲脆弱性のある画面

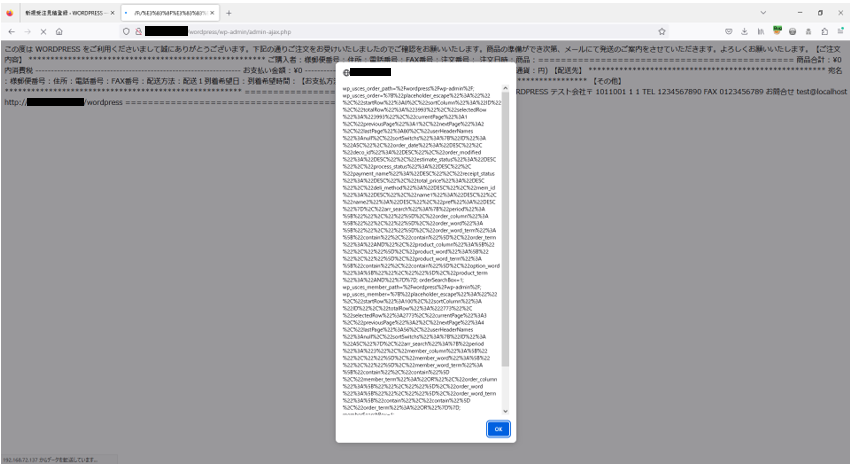

下記画像は、攻撃が成功した際の様子です。管理者ユーザのCookie情報が表示されました。これは、利用者が意図していないにもかかわらず、任意のスクリプトがブラウザ上で実行させられたことを示します。

▲実際に脆弱性が発現している様子

▲実際に脆弱性が発現している様子

■対策方法

開発者が提供する情報をもとに、最新版へアップデートしてください。

コルネ株式会社 : Welcart 2.8.22 をリリースしました(https://www.welcart.com/archives/20106.html)

■公表までの経緯

本問題は、情報セキュリティ早期警戒パートナーシップに基づき、私からIPAに報告し、JPCERT/CCにより開発者との調整が行われました。

■CVE番号

CVE-2023-40532